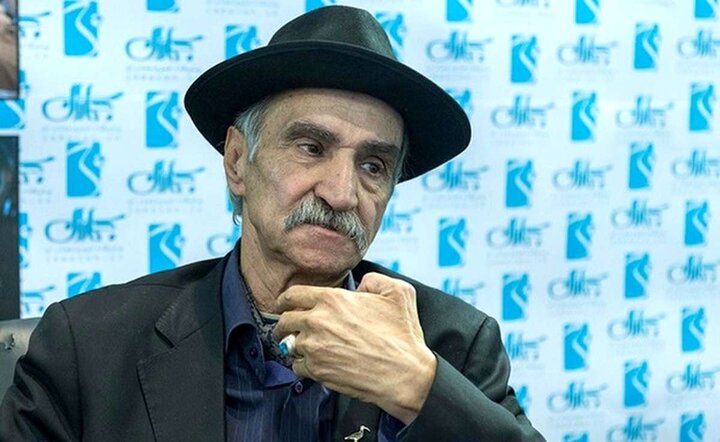

مجید جویا: استاکسنت، اولین کرم در نوع خود است که میتواند به زیرساختهای حساسی مانند نیروگاههای برق و شبکههای قدرت حمله کند؛ چیزی که کارشناسان سالها بود که منتظر ظهورش بودند.

در روز 26 سپتامبر / 4 شهریور، خبرگزاری جمهوری اسلامی گزارش داد که کامپیوترهای نیروگاه هستهای بوشهر مورد حمله کرم استاکسنت قرار گرفته و به آن آلوده شدهاند. نیوساینتیست در گزارشی به این کرم و اهمیت آن پرداخته است.

هیاهو بر سر یک کرم؟ چرا؟ ویروسهای کامپیوتری، کرمها و تروژانها عمدتا به کامپیوترهای شخصی و یا سرورهایی حمله میکنند که تجارت الکترونیک را میگردانند. آنها میتوانند فایلها یا متون کلیدی را پاک کنند و حتی مانع دسترسی به وبسایتها شوند، ولی هیچگاه زندگی بشر را به مخاطره نیانداختهاند.

ویروسهای کامپیوتری، کرمها و تروژانها عمدتا به کامپیوترهای شخصی و یا سرورهایی حمله میکنند که تجارت الکترونیک را میگردانند. آنها میتوانند فایلها یا متون کلیدی را پاک کنند و حتی مانع دسترسی به وبسایتها شوند، ولی هیچگاه زندگی بشر را به مخاطره نیانداختهاند.

اما استاکسنت از نوع دیگری است. تا این زمان، این اولین بدافزاری است که توانایی نفوذ به داخل انواع کامپیوترهایی را دارد که دستگاههای موجود در قلب صنعت را کنترل میکنند، و به حملهکننده این امکان را میدهند تا کنترل سیستمهای حیاتی مانند پمپها، موتورها، هشدار دهندهها و شیرها را در یک محیط صنعتی در دست بگیرند.

در بدترین حالت ممکن، سیستمهای ایمنی یک نیروگاه هستهای را میتوان خاموش کرد، در یک تصفیهخانه فاضلاب آب سالم را با آب آلوده مخلوط کرد، شیرهای یک خط لوله نفت باز کرد و زمین یا دریا را آلوده کرد.

پاتریک فیتزجرالد، مدیر ارشد بخش هوش مخرب در سیمنتک میگوید: «در اختیار گرفتن کنترل سیستمهای صنعتی مانند یک سد، تصفیهخانه یا یک نیروگاه برق توسط حملهکننده، کاملا غیرمعمول است و چنین حالتی را به یک خطر بسیار جدی با تاثیرات جهانی بسیار عمیق بدل میکند. این واقعه همه چیز را تغییر داد».

چرا برای حمله به یک کارخانه و یا نیروگاه به نوع متفاوتی از کرمهای اینترنتی نیاز داریم؟

ماشینهای صنعتی به طور مستقیم با آن نوع از کامپیوترهایی که ما از انها استفاده میکنیم، کنترل نمیشوند. تجهیزات مورد استفاده در یک فرایند صنعتی توسط سیستم جداگانه اختصاصی به نام کنترلگر منطقی برنامهپذیر، پی.ال.سی (Programmable Logic Controller) اداره میشوند که با نرمافزارهای اسکادا (Supervisory Control And Data Acquisition) کار میکنند.

با اجرای اسکادا، پی.ال.سی فرایند را با مرزهای ایمنی مشخص کنترل میکند، موتورها را روشن و خاموش میکند، مخازن را خاموش میکند و با استفاده از بازخورد دادهها، فرایند را بدون نیاز به دخالت انسان بهینه میکند؛ چیزی که ماهیت اصلی سیتمهای اتوماسیون را تشکیل میدهد.

پس چگونه یک کرم به داخل سیستم میرود؟

این کار سادهای نیست، چرا که این نرمافزارها بر روی کامپیوترهای معمولی کار نمیکنند. شرکتهایی که پیالسیها را میفروشند، هر یک از زبان برنامهنویسی خاص خود استفاده میکنند؛ و این مسئلهای است که کار نفوذ به داخل آنها را برای هکرها سخت کرده است.

با این حال با استفاده از کامپیوترهای معمولی تحت ویندوز که خود این پیالسیها را کنترل میکنند، راهی برای نفوذ به داخل آنها وجود دارد. یک هکر خارجی با استفاده از 4 نقطه آسیبپذیر در ویندوز مایکروسافت موفق شد کد بدافزار استاکسنت را در پیالسیهای تولیدی زیمنس آلمان تزریق کند، شرکتی که بیشترین سهم این بازار را در دست خود دارد.

این کار امکانپذیر است، زیرا پیالسیها ابزاری نیستند که به خوبی محافظت شده باشند. آنها برای مدت چندین سال در جای اصلی خود کار میکنند و دسترسی الکترونیکی به آنها از طریق رمزهای عبور معروف آنها است که به ندرت تغییر میکنند. حتی هنگامی که وجود استاکسنت برملا شد، زیمنس برای پیشنهاد تغییر رمز عبور مردد بود. این کار میتوانست به آشفتگی گستردهای در سیستمها منجر شود، چرا که سیستمهای قدیمیتر با استفاده از رمزهای عبور قدیمی میخواستند با سیستم جدید ارتباط برقرار کنند.

اولین قربانیان استاکسنت در کجا بودند؟

به گفته فیتزجرالد به نظر میرسد که این کرم، اولین بار در ایران و از طریق یک کارت حافظه ساده یواسبی وارد یک کامپیوتر شده باشد. گروه وی در دوبلین ایرلند، از ماه ژوئن، زمانی که این کرم اولین بار توسط یک گروه امنیتی در بلاروس کشف شد، در حال تحلیل و ارزیابی آن هستند.

اولین نقطه آسیبپذیر از 4 نقطه آسیبپذیر ویندوز، به کد قابل اجرا بر روی یک یواسبی این امکان را میدهد که به روی کامپیوتر کپی شود. شاید این یواسبی به یک کارمند ایرانی نیروگاه داده شده باشد؛ یا خیلی سادهتر، در جایی رها شده باشد تا یک فرد کنجکاو از آن استفاده کند! (چه کسی از یک فلشمموری بدش میآید؟!)

فیتزجرالد میگوید: «این کرم سپس با استفاده از نقطه آسیبپذیر دوم، از ماشینی به ماشین دیگر بر روی شبکه منتشر میشود، و وقتی کامپیوتری را پیدا کند که از اسکادای زیمنس استفاده میکند، از طریق اینترنت به حملهکننده خارجی خبر میدهد».

«دو نقطه آسیبپذیر دیگر ویندوز به این کرم اجازه میدهد تا سطوح دیگر خود را اجرا کند و به حملهکننده امکان بدهد تا کد کامپیوتری با فرمت پی.ال.سی زیمنس را که با زبانی به نام STL نوشته شده، به پی.ال.سی تزریق کند. این کد جدید است که میتواند به عملکرد خطرناک سیستم منجر شود: شاید هشدارهای سیستم را خاموش کند، یا سطوح دمایی ایمن سیستم را تغییر دهد».

چگونه بفهمیم که استاکسنت در کجا فعال است؟

سیمنتک بر مخابره دادهها با 2 دامین اینترنتی که این کرم اطلاعات خود را با آن مبادله میکند، نظارت میکند. گروه فیتزجرالد با علامتگذاری جغرافیایی آیپی کامپیوترهای آلوده به استاکسنت در جریان مبادله دادهها با حملهکننده، دریافت که 58.8 درصد از کامپیوترهای آلوده در ایران؛ 18.2 درصد در اندونزی، 8.3 در هند، 2.6 درصد در آذربایجان، و 1.6 درصد در آمریکا واقع شدهاند.

چه کسی کرم را نوشته است؟

هنوز هیچکس پاسخ این سوال را نمیداند. ولی کار هر کس که بوده، کاری بسیار سطح بالا و حرفهای انجام داده که برای استفاده از 4 نقطه آسیبپذیر ویندوز و همچنین به راه انداختن یک مجموعه از پی.ال.سی/ اسکادا برای آزمایش آن، نیاز به چیزی دارد که فیتزجرالد آن را « طیف گستردهای از مهارتها» میداند.

این امر سبب شده که برخی از مفسران بگویند که احتمالا یک سازمان دولتی با مجموعه گستردهای از منابع تکنیکی در پس استاکسنت قرار دارند. اما یادمان نرود که گردش مالی دنیای جرایم کامپیوتری به میلیاردها دلار بالغ میشود و بنابراین امکان اخاذی را نیز نباید از نظر دور داشت.

آیا دفاع در برابر استاکسنت امکان پذیر است؟

استاکسنت شامل یک فایل 600 کیلوبایتی است که هنوز به طور کامل تحلیل نشده؛ اما به گفته بوری ریونر، مدیر فناوریهای جدید در شرکت امنیت کامپیوتری جهانی EMC، «سرمایهگذاری گسترده بر روی امنیت» توسط سازندگان اسکادا/ پی.ال.سی در شرایط فعلی بسیار حیاتی است. و افراد شاغل در صنایع حساس نیز باید مراقب حملههای با استفاده از مهندسی اجتماعی باشند؛ از اهدای حافظههای یواسبی توسط افراد مختلف گرفته تا حتی کلیک بر روی یک لینک غیرمطمئن که از طریق ایمیل یا شبکههای اجتماعی برای شما ارسال شده است.

رینور اشاره میکند که دنیا برای شبکههای قدرت هوشمند، به سوی کنترل گستردهتر بر روی شبکههایی مانند اینترنت میرود: «این امر میتواند خطرناک باشد، چرا که چنین شبکههایی به هدف آسانتری برای هکرها تبدیل میشوند. امنیت شبکههای هوشمند باید از همان نقطه آغاز در آنها جاسازی شود».

نظر شما